- •Часть 16

- •Часть 121

- •Глава 4 122

- •Глава 5 147

- •Глава 6 164

- •Глава 7 188

- •Глава 12 235

- •Глава 13 255

- •Глава 14 273

- •Часть 303

- •Глава 15 304

- •Глава 16 315

- •Глава 17 371

- •Глава 18 395

- •Глава 19 497

- •Глава 20 515

- •Методы и средства защиты информации

- •Смысл разведки

- •Глава 1

- •Глава 2

- •История разведки и контрразведки

- •Российская разведка

- •Украинская разведка

- •Радиоразведка

- •Радиоразведка во время Второй мировой войны

- •Разведка конца хх века

- •Глава 3

- •Советские спецслужбы

- •Кгб ссср

- •Гру гш вс ссср

- •Спецслужбы сша

- •Цру (cia)

- •Румо (dia)

- •Анб (nsa)

- •Нувкр (nro)

- •Нагк (nima)

- •Бри (inr)

- •Фбр (fbi)

- •Спецслужбы Израиля

- •Шин Бет

- •Спецслужбы Великобритании

- •Швр (dis)

- •Mi5 (SecurityService)

- •Mi6 (sis)

- •Цпс (gchq)

- •Спецслужбы фрг

- •Бнд (bnd)

- •Бфф (BfF)

- •Мад (mad)

- •Спецслужбы Франции

- •Дгсе (dgse)

- •Дрм (drm)

- •Роль средств технической разведки вXxIвеке

- •Глава 4

- •Технические каналы утечки информации. Классификация, причины и источники… образования

- •Сигнал и его описание

- •Сигналы с помехами

- •Излучатели электромагнитных колебаний

- •Низкочастотные излучатели

- •Высокочастотные излучатели

- •Оптические излучатели

- •Глава 5

- •Образование радиоканалов утечки информации

- •Оценка электромагнитных полей

- •Аналитическое представление электромагнитной обстановки

- •Обнаружение сигналов в условиях воздействия непреднамеренных помех

- •Оценка параметров сигналов в условиях воздействия непреднамеренных помех

- •Глава 6

- •Основные определения акустики

- •Распространение звука в пространстве

- •Акустическая классификация помещений

- •Физическая природа, среда распространения и способ перехвата

- •Заходовые методы Перехват акустической информации с помощью радиопередающих средств

- •Перехват акустической информации с помощью ик передатчиков

- •Закладки, использующие в качестве канала передачи акустической информации сеть 220 в и телефонные линии

- •Диктофоны

- •Проводные микрофоны

- •“Телефонное ухо”

- •Беззаходовые методы Аппаратура, использующая микрофонный эффект телефонных аппаратов

- •Аппаратура вч навязывания

- •Стетоскопы

- •Лазерные стетоскопы

- •Направленные акустические микрофоны (нам)

- •Физические преобразователи

- •Характеристики физических преобразователей

- •Виды акустоэлектрических преобразователей

- •Индуктивные преобразователи

- •Микрофонный эффект электромеханического звонка телефонного аппарата

- •Микрофонный эффект громкоговорителей

- •Микрофонный эффект вторичных электрочасов

- •Глава 7

- •Паразитные связи и наводки

- •Паразитные емкостные связи

- •Паразитные индуктивные связи

- •Паразитные электромагнитные связи

- •Паразитные электромеханические связи

- •Паразитные обратные связи через источники питания

- •Утечка информации по цепям заземления

- •Глава 8

- •Визуально-оптическое наблюдение

- •Глава 9

- •Радиационные и химические методы получения информации

- •Глава 10

- •Классификация каналов и линий связи

- •Взаимные влияния в линиях связи

- •Часть III

- •Глава 11

- •Виды и природа каналов утечки информации при эксплуатации эвм

- •Анализ возможности утечки информации через пэми

- •Способы обеспечения зи от утечки через пэми

- •Механизм возникновения пэми средств цифровой электронной техники

- •Техническая реализация устройств маскировки

- •Устройство обнаружения радиомикрофонов

- •Обнаружение записывающих устройств (диктофонов)

- •Физические принципы

- •Спектральный анализ

- •Распознавание событий

- •Многоканальная фильтрация

- •Оценка уровня пэми

- •Метод оценочных расчетов

- •Метод принудительной активизации

- •Метод эквивалентного приемника

- •Методы измерения уровня пэми

- •Ближняя зона

- •Дальняя зона

- •Промежуточная зона

- •Глава 12

- •Средства несанкционированного получения информации

- •Средства проникновения

- •Устройства прослушивания помещений

- •Радиозакладки

- •Устройства для прослушивания телефонных линий

- •Методы и средства подключения

- •Методы и средства удаленного получения информации Дистанционный направленный микрофон

- •Системы скрытого видеонаблюдения

- •Акустический контроль помещений через средства телефонной связи

- •Перехват электромагнитных излучений

- •Глава 13

- •Несанкционированное получение информации из ас

- •Классификация

- •Локальный доступ

- •Удаленный доступ

- •Сбор информации

- •Сканирование

- •Идентификация доступных ресурсов

- •Получение доступа

- •Расширение полномочий

- •Исследование системы и внедрение

- •Сокрытие следов

- •Создание тайных каналов

- •Блокирование

- •Глава 14

- •Намеренное силовое воздействие по сетям питания

- •Технические средства для нсв по сети питания

- •Вирусные методы разрушения информации

- •Разрушающие программные средства

- •Негативное воздействие закладки на программу

- •Сохранение фрагментов информации

- •Перехват вывода на экран

- •Перехват ввода с клавиатуры

- •Перехват и обработка файловых операций

- •Разрушение программы защиты и схем контроля

- •Глава 15

- •Показатели оценки информации как ресурса

- •Классификация методов и средств зи

- •Семантические схемы

- •Некоторые подходы к решению проблемы зи

- •Общая схема проведения работ по зи

- •Глава 16

- •Классификация технических средств защиты

- •Технические средства защиты территории и объектов

- •Акустические средства защиты

- •Особенности защиты от радиозакладок

- •Защита от встроенных и узконаправленных микрофонов

- •Защита линий связи

- •Методы и средства защиты телефонных линий

- •Пассивная защита

- •Приборы для постановки активной заградительной помехи

- •Методы контроля проводных линий

- •Защита факсимильных и телефонных аппаратов, концентраторов

- •Экранирование помещений

- •Защита от намеренного силового воздействия

- •Защита от нсв по цепям питания

- •Защита от нсв по коммуникационным каналам

- •Глава 17

- •Основные принципы построения систем защиты информации в ас

- •Программные средства защиты информации

- •Программы внешней защиты

- •Программы внутренней защиты

- •Простое опознавание пользователя

- •Усложненная процедура опознавания

- •Методы особого надежного опознавания

- •Методы опознавания ас и ее элементов пользователем

- •Проблемы регулирования использования ресурсов

- •Программы защиты программ

- •Защита от копирования

- •Программы ядра системы безопасности

- •Программы контроля

- •Глава 18

- •Основные понятия

- •Немного истории

- •Классификация криптографических методов

- •Требования к криптографическим методам защиты информации

- •Математика разделения секрета

- •Разделение секрета для произвольных структур доступа

- •Определение 18.1

- •Определение 18.2

- •Линейное разделение секрета

- •Идеальное разделение секрета и матроиды

- •Определение 18.3

- •Секретность и имитостойкость

- •Проблема секретности

- •Проблема имитостойкости

- •Безусловная и теоретическая стойкость

- •Анализ основных криптографических методов зи

- •Шифрование методом подстановки (замены)

- •Шифрование методом перестановки

- •Шифрование простой перестановкой

- •Усложненный метод перестановки по таблицам

- •Усложненный метод перестановок по маршрутам

- •Шифрование с помощью аналитических преобразований

- •Шифрование методом гаммирования

- •Комбинированные методы шифрования

- •Кодирование

- •Шифрование с открытым ключом

- •Цифровая подпись

- •Криптографическая система rsa

- •Необходимые сведения из элементарной теории чисел

- •АлгоритмRsa

- •Цифровая (электронная) подпись на основе криптосистемы rsa

- •Стандарт шифрования данных des

- •Принцип работы блочного шифра

- •Процедура формирования подключей

- •Механизм действияS-блоков

- •Другие режимы использования алгоритма шифрования des

- •Стандарт криптографического преобразования данных гост 28147-89

- •Глава 19

- •Аналоговые скремблеры

- •Аналоговое скремблирование

- •Цифровое скремблирование

- •Критерии оценки систем закрытия речи

- •Глава 20

- •Стеганографические технологии

- •Классификация стеганографических методов

- •Классификация стегосистем

- •Безключевые стегосистемы

- •Определение 20.1

- •Стегосистемы с секретным ключом

- •Определение 20.2

- •Стегосистемы с открытым ключом

- •Определение 20.3

- •Смешанные стегосистемы

- •Классификация методов сокрытия информации

- •Текстовые стеганографы

- •Методы искажения формата текстового документа

- •Синтаксические методы

- •Семантические методы

- •Методы генерации стеганограмм

- •Определение 20.4

- •Сокрытие данных в изображении и видео

- •Методы замены

- •Методы сокрытия в частотной области изображения

- •Широкополосные методы

- •Статистические методы

- •Методы искажения

- •Структурные методы

- •Сокрытие информации в звуковой среде

- •Стеганографические методы защиты данных в звуковой среде

- •Музыкальные стегосистемы

- •Методы и средства защиты информации

Классификация

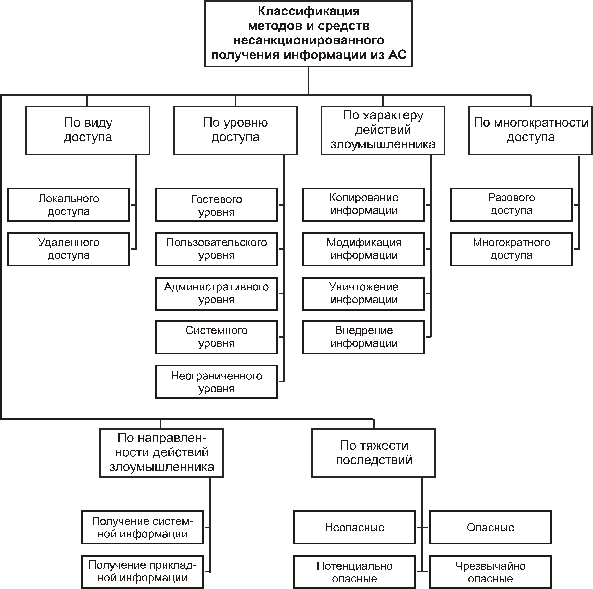

Методы и средства несанкционированного получения информации из АС можно классифицировать, исходя из разных признаков: по виду доступа, по уровню доступа, по характеру действий злоумышленника, по многократности доступа, по направленности действий злоумышленника, по тяжести последствий (рис. 13.1).

По виду доступавсе методы и средства можно разделить на две большие группы. К первой группе относятся методы и средства, используемые прилокальном(физическом)доступе к АС, а ко второй — методы и средства, используемые приудаленном доступе (по компьютерной сети). Как правило, любая, даже самая надежная АС при наличии у злоумышленника локального доступа, достаточных сил и средств и достаточного времени, не сможет обеспечить сохранности информации. При удаленном доступе АС может быть достаточно надежно защищена, но, с другой стороны, абсолютной безопасности АС, имеющей физическое подключение к сетям передачи данных, гарантировать также нельзя.

По уровню доступаметоды и средства несанкционированного получения информации обычно разделяют на методы и средствагостевого,пользовательского,административного,системногоинеограниченногоуровня. Во многих современных операционных системах имеются встроенные учетные записи, предоставляющие их владельцами гостевой (Guestв системахWindowsNT/2000/XP), административный (AdministratorвWindowsNT/2000/XP,rootвUnix-системах), системный (SYSTEMвWindows2000/XP) или неограниченный (администратор предприятия вWindows2000/XP) доступ. При создании дополнительных учетных записей в большинстве современных операционных систем можно указать любой уровень доступа, но изменить его для встроенных учетных записей зачастую невозможно.

По характеру действийзлоумышленника используемые им методы и средства могут быть направлены накопирование,модификацию,уничтожение иливнедрение информации. В последнем случае проявляется особенность АС, отсутствующая у традиционных средств накопления информации, связанная с тем, что в АС хранятся не только данные, но и программные средства, обеспечивающие их обработку и обмен информацией. Эта особенность интенсивно используется злоумышленниками, которые часто стремятся получить доступ к той или иной АС не ради несанкционированного доступа к хранящейся в ней информации, а для внедрения программной закладки, т.е. для несанкционированного создания в АС новой информации, представляющей собой активный компонент самой АС, либо для скрытного хранения собственной информации без ведома владельца АС.

Рис. 13.1.Классификация методов и средств несанкционированного получения информации из АС

По многократности доступавыделяют методы и средства, направленные наразовое получениенесанкционированного доступа имногократное. В первом случае задача предупреждения несанкционированных действий злоумышленника значительно осложняется, однако часто, поскольку последний не заботится о сокрытии факта таких действий, несколько облегчается задача выявления таких действий. Во втором случае задача предупреждения упрощается, но усложняется задача выявления, поскольку основное внимание злоумышленник, планирующий многократно проникать в АС, сосредотачивает на сокрытии всех признаков такого проникновения.

По направленности действийзлоумышленника методы и средства несанкционированного получения информации из АС подразделяются на методы и средства, направленные наполучение системной информации(файлы паролей, ключей шифрования, перечни учетных записей, схемы распределения сетевых адресов и т.п.) исобственно прикладной информации. Многих злоумышленников, проникающих в АС, подключенные к глобальным сетям, вообще не интересует хранящаяся в этих АС прикладная информация или интересует лишь в той степени, в какой она позволяет получить доступ к системной информации. Обычно такие злоумышленники используют подобные АС либо в качестве промежуточных узлов для проникновения в другие АС, либо для несанкционированного хранения собственной информации.

По тяжести последствийиспользуемые злоумышленниками методы и средства несанкционированного получения информации можно разделить нанеопасные(сканирование портов, попытки установления соединений и т.п.),потенциально опасные(получение доступа к содержимому подсистем хранения данных, попытки подбора паролей и т.п.),опасные(получение доступа с высоким уровнем полномочий, модификация информации в АС, копирование системной и прикладной информации, создание собственной информации и т.п.) ичрезвычайно опасные(уничтожение информации, блокирование доступа легальных пользователей к АС и т.п.).